中国公司承认其黑客产品落后于周五的大规模DDOS攻击

中国电子元件制造商表示,其产品在一个大规模的网络内攻击中扮演了一个角色,这些网站在星期五中断了美国的主要互联网地点。

杭州Xiongmai技术是DVRS和互联网连接的相机后面的供应商,周日表示,涉及其产品中疲软密码的安全漏洞部分是责备。

根据安全研究人员,已知为Mirai的恶意软件通过传染设备并使用它们来推出巨大的分布式拒绝服务攻击,包括周五的停机。

“Mirai对互联网灾难来说是一场巨大的灾难,”熊MAI在电子邮件中发给IDG新闻服务。“(我们)必须承认我们的产品也遭受黑客的闯入和非法使用。”

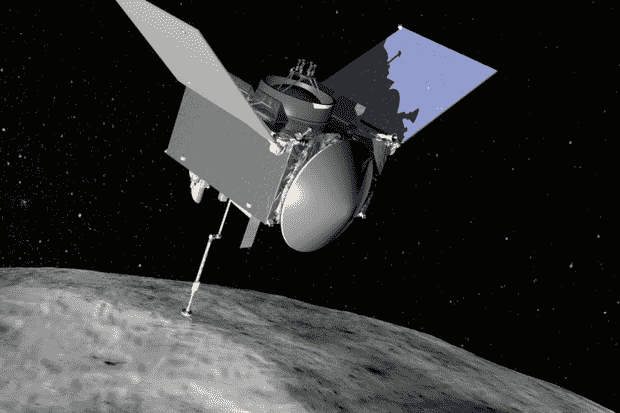

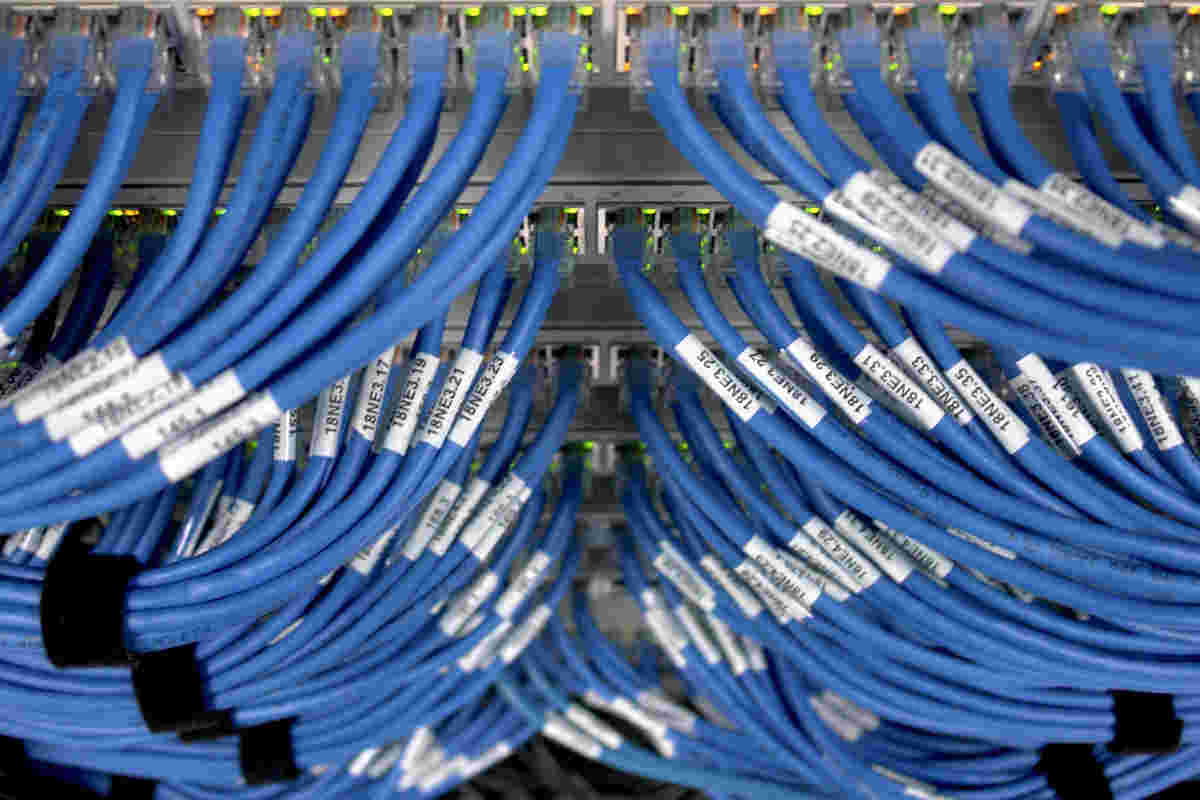

Mirai通过Enslaving IoT设备来形成大量连接网络。然后将设备与请求过载,过载网站并有效地脱机。

由于这些设备具有薄弱的默认密码并且易于感染,因此根据互联网骨干提供商3级通信,Mirai已被发现扩展到至少500,000个设备。

Xiongmai表示,它于2015年9月在其产品中修补了缺陷,其设备现在要求客户在第一次使用时更改默认密码。但运行旧版本固件的产品仍然易受攻击。

要停止Mirai Malware,Xiongmai就会建议客户更新产品的固件并将默认用户名和密码更改为它们。客户还可以断开互联网的产品。

DNS服务提供商在攻击中达到了Mirai恶意软件创建的僵尸网络,至少部分负责周五的巨大互联网中断。

“我们观察了与一部分攻击的Mirai僵尸网络相关的数百万个离散的IP地址,”迪恩表示。

DDOS攻击,淹没了具有压倒性互联网流量的网站,减速和停止访问Twiiter,Spotify,PayPal等许多服务。

虽然Dyn设法抵御了中断和恢复其服务的访问,但Mirai动力僵尸网络可以轻松击中。本月早些时候,Mirai恶意软件的未知开发人员将其源代码发布给黑客社区。安全公司已经注意到了使用它的CopyCat黑客。

Mirai Malware还似乎将从其他IOT供应商的产品定位在其设备中使用弱默认密码。安全专家已经注意到恶意软件尝试的列表超过60个用户名和密码组合。

上个月,一位Mirai-Powered Botnet还通过提供665 Gbps的交通来简要取下网络安全报告者Brian Krebs网站,使其成为历史上最大的录制DDOS攻击之一。