研究人员通过无人机来攻击飞利浦色调; IOT蠕虫可能会导致城市停电

每次偶尔一次,你读过一个有可能特别有关后果的攻击。自从阅读一个可以释放各种混乱的物联网蠕虫以来,它会一次又一次地想到。然后它击中了密码雷达雷达和安全的Pro Fruce Schneier。他写道,“这正是对我担心的事情攻击的那种互联网攻击。”

来自以色列的Weizmann科学研究所和加拿大达尔豪斯大学的研究人员不仅仅是了解物联网蠕虫的可能性;使用几百美元的易用设备,他们创造了概念攻击证明,以利用飞利浦色调智能灯泡。

研究人员一直针对ZigBee和Z波无线协议的目标。通过ZigBee协议进行色调灯泡通信。任何新固件都通过空气(OTA)更新提供。在研究人员的攻击中,蠕虫替换固件。

在论文中,“物联网核:创建ZigBee链反应“(PDF),研究人员”描述了一种新型的威胁,其中相邻的物联网设备将彼此感染,蠕虫将在核链式反应中的大面积上爆炸地传播。“

研究人员Eyal Ronen,Colin O'Flynn,Adi Shamir和Achi-or Weingarten解释说:

蠕虫通过仅使用其内置ZigBee无线连接及其物理接近,通过直接从一盏灯跳到其邻居蔓延。该攻击可以通过插入城市的任何地方插入一个受感染的灯泡,然后在几分钟内到处灾难性地传播。

IOT蠕虫实际上是什么?研究人员给出了几个超越大规模DDOS攻击的攻击情景示例。

从远程位置进行的攻击可能导致灯泡像所拥有的闪光,这可能会触发癫痫发作或导致“长期不适”。“黑客可以通过调度灯光闪烁,以质量闪烁闪烁,从而产生突然的电力消耗变化。攻击者可以通过砖砌所有智能灯泡来关闭所有灯光。“与常规DOS攻击不同,攻击是不可逆转的。”研究人员补充说:“由蠕虫(停电,恒定闪烁等)造成的任何效果将是永久性的。”还需要召回任何旧库存,因为电源可能会感染任何具有易受攻击的固件的设备。在蠕虫感染灯泡之前,消费者不太可能有时间在蠕虫感染之前进行合法的OTA更新。

通过进入“测试模式,它传输在FCC / CE排放认证过程中使用的连续波信号,”攻击者可以堵塞Wi-Fi,MiWi,Nest编织,线程等。此外,研究人员指出,可以使用受感染灯来滥用飞利浦色板的更加“特定的DOS攻击特定设备或协议。”使用受感染的灯光来制造转换频道,以便抵抗和渗透数据的目的来滥用飞利浦HUE。 。研究人员对你有更多的是警告的话。为了展示风险,他们采取了守护者和武器。

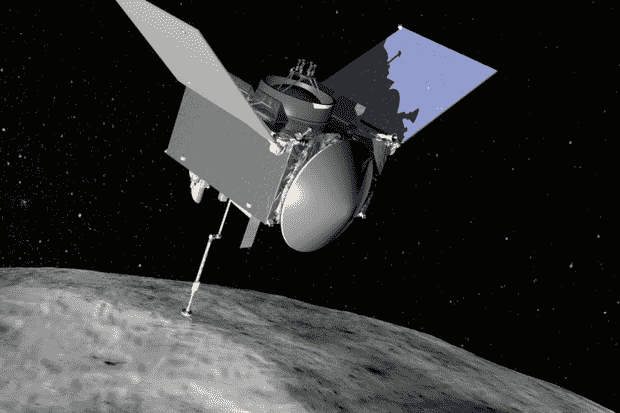

首先,他们成功地从汽车停放了50米(164英尺)的汽车攻击,距离了飞利浦色调灯的建筑物。他们指出,攻击的工厂重置部分从超过150米(492英尺)的范围工作。然后他们成功地测试了袭击者的攻击。

但是昨天的诉讼是如此,所以他们在无人机上安装了“自主攻击套件”,并在建筑物上发起了武器攻击,距离距离大约350米的智能色调灯泡攻击。另一种方式,这是一个大约1,148英尺的距离,有点在半英里。

他们甚至设法强迫色调灯泡来闪光S.O.S.遇险。

这是一个可行的攻击吗?研究人员相信,说蠕虫可以达到危重的质量和“各地蔓延”,如巴黎,至少有15,000个随机定位的智能灯光。

他们得出结论:

我们认为这不是针对ZLL调试的最后一个错误或攻击。虽然供应商的易用性的主要设计目标是可以理解的,但必须在可用性和安全之间进行更好的权衡,并且应允许安全群落和学术界参与该过程。设计TLS 1.3标准的开放和包容性方式与ZigBee 3.0规范的秘密工作仍然没有向公众开放的秘密工作,是问题的重要组成部分。

我们认为,以相同的方式泄露的ZLL主密钥,OTA更新键也将被泄露。在灯泡之间的对称加密和签名键的重用是一个大安全风险,使攻击者能够创造感染的链反应。默默无闻的安全性在时间后的失败。

他们建议共同努力保护物联网设备“或者我们可能面临近期的大规模攻击,这将影响我们生活的每一部分。”

飞利浦上个月发布了补丁。