企业警告不要忽略加密威胁

随着加密货币的普及和价值增加,网络犯罪活动所在的旨在兑现这种趋势,主要是在Cryptocurrency挖掘恶意软件中的表现。

恶意软件通常旨在劫持组织的计算能力以产生加密货币,然后在恶意软件背后的网络罪犯控制下归功于CryptoCurrency钱包。

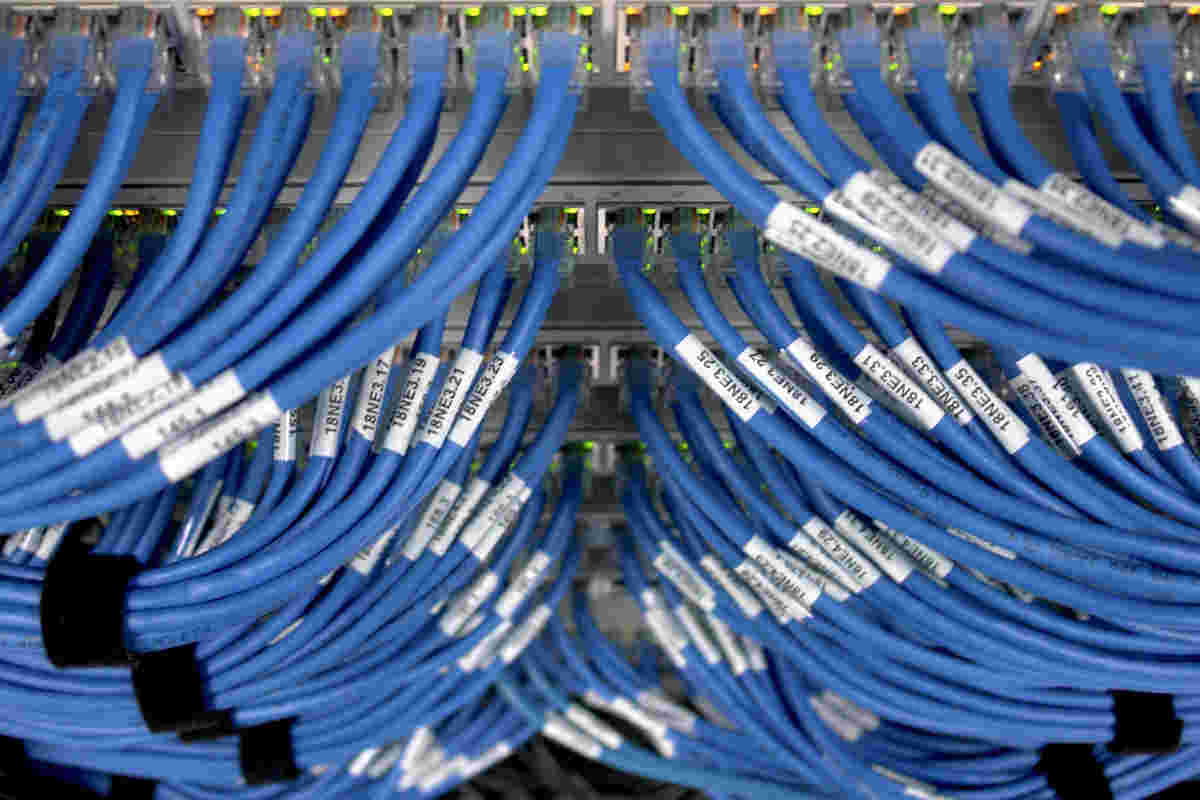

服务器是加密货币挖掘的最受欢迎的目标,因为它们提供了最多的计算能力来解决Cryptomining所需的数学运算。

最近几个月,报告的非法加密货币发生急剧增加,被称为密码齐全。事实上,CryptoJacking被确定为2017年9月和2018年2月之间最受欢迎的攻击类型。

根据NTT Security的最新报告,该公司全球威胁情报中心(GTIC)的研究人员已经确定了约12,000名约会2015年3月的Monero挖掘恶意软件样本。

他们还发现,2017年11月至12月之间提交了66%的样本,表明使用加密货币挖掘恶意软件来基于网络刑事犯罪的急剧增加。

NTT安全的威胁研究分析师威胁Dejesus表示,验收和采用数字货币意味着投资加密货币已成为赚钱的新途径。

“然而,从采矿中产生利润,货币变得更加耗时和昂贵,因此网络罪犯已经开始开发恶意软件,以克服进入的障碍并为自己创造利润,”他说。

Monero挖掘恶意软件通常安装在受害者的电脑或智能手机上,无需他们的知识,并且一旦安装,它就会使用受害者的计算资源和电力供应到矿山加密货币而无需他们的知识。

基于其对40%的全球互联网流量和来自各种威胁情报来源的数据的可见性,NTT安全性揭示了网络罪犯正在使用网络钓鱼电子邮件作为主要策略,以在目标系统上获得立足点。

其他报告表明,网络犯罪分子也使用恶意将硬币矿工传播到大量受众,如Ayoutube Casethat通过Google所有的互联网广告Servicedubleclick涉及恶意广告所见。

在另一种情况下,叫做武器中的Texthelp插件被妥协并注射了加密货币挖掘剧本,导致数百个英国政府网站不知不觉地参与恶意密码活动。

加密货币挖掘者已被识别为Indrive-by DownloadAttacks的最常见的有效载荷之一,而移动设备通常是通过用于挖掘代码的通过特征应用程序,尤其是Android平台。

NTT安全研究人员表示,在网络环境中发现硬币矿工在网络环境中也可能存在更加恶意的活动,例如后门和未被批准的漏洞。他们还发现,合法的硬币挖掘服务,如斗鸡,可以滥用并注射到移动游戏和网站中。

“组织不得忽视采矿恶意软件的威胁,因为攻击的影响可以超越性能问题,”Dejesus说。“挖掘成本组织金钱,影响环境并导致声誉损害。它也可以指示网络中的更多问题。“

研究人员预测,使用非法加密矿工将增长并变得更先进,可能是建立在其他恶意软件类型,例如银行特洛伊木马以及赎金书。

根据研究人员的说法,有严重的业务意义来忽略这种当前威胁。“我们鼓励所有公司对其业务的网络安全威胁更加警惕,”他们说。“经常有简单有效的方法来减轻风险,但往往是最明显的东西被忽视。”

其他安全报告敦促组织以确保他们的软件更新,因为有利于诸如Wannacry使用的EteralBlue和DoublePulsar漏洞等诸如vannacry使用的earternblue和doublepulsar漏洞的若干隐藏性恶意软件,以及与Oracle的WebLogic Server(CVE)的漏洞(CVE -2017-10271),已被用于将矿工提供到服务器损失和研究机构的服务器上。虽然已经发布了Apatchin 2017年10月,许多人没有及时申请它,而Aproof的攻击促进了广泛的滥用。

NTT Security已建立建议组织采取以下步骤来减轻密码货币挖掘恶意软件的风险,穿透其环境:

进行定期的风险评估,以识别组织中的漏洞。通过多层安全性的网络安全辩护方法,以减少威胁的曝光。详细更新系统和设备,以及部署入侵检测和部署入侵检测和部署入侵检测预防系统停止攻击。教育员工如何处理网络钓鱼攻击,可疑的电子邮件链接和未经请求的电子邮件和文件附件.Proactive监控网络流量以识别恶意软件感染,并密切关注移动设备的安全性。