1,418在自动化医疗系统中发现的远程可利用缺陷

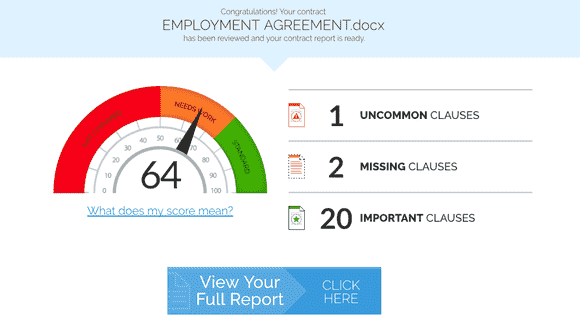

安全研究人员发现了1,418名无线化的Pyxis Supplystation医疗系统中的远程利用缺陷。715在“用于分配医疗用品的自动供应柜”中的漏洞具有高或关键的严重程度。

Pyxis SupplyStation System是一个“安全存储设备”,用于医疗用品,用软件记录提供使用和界面到票据患者。ICS-Cert咨询说明,可以远程利用远程利用并剥削用于针对缺陷的缺陷。等待,它得到“更好”,因为它显然不需要L33T黑客利用医疗系统。ICS-Cert指出,“具有低技能的攻击者可以利用许多这些漏洞。”

BD.Pyxis SupplyStation系统的缺陷是由Carefusion制造的产品 - Billy Researchs Billy Rios和Mike Ahmadi的Bilton,Dickinson和Company(BD)的子公司。Ahmadi总结了,“有6种受影响的无线化产品,共有1,418个漏洞,在7个不同的第三方供应商软件包中存在。”

“Pyxis SupplyStation系统包括可以使用各种功能配置部署的自动化设备,”ICS-Cert说明。“Pyxis SupplyStation系统的架构通常包括位于整个设施的各种患者护理区域的单位或工作站,并由Pyxis SupplyCenter服务器管理,该设施的现有信息系统链接。”

在Server 2003或XP上运行的影响(8.0,8.1.3,9.0,9.1,9.2和9.3)有许多Pyxis软件版本(8.0,8.1.3,9.0,9.1,9.2和9.3),但由于这些版本正在运行生命结束软件,“将无法提供”修补程序“。 “

ICS-Cert添加:

版本8.1.3版本8.1.3 Pyxis SupplyStation系统,最后一次更新于2010年4月,并确定并确定包含1,418个漏洞,这些漏洞存在于7个不同的第三方供应商软件包中,分布在86个不同的文件中。CVSS分数的1,418个漏洞的细分如下:

715漏洞被确定为CVSS基本得分为7.0-10.0,

606个漏洞被确定为CVSS基本得分为4.0-6.9,

97漏洞被确定为具有0-3.9的CVSS基本得分。

“对这些漏洞的开发可能允许远程攻击者损害Pyxis SupplyStation系统,”咨询警告。“供应系统旨在保持关键功能,并在机柜呈现不可操作的情况下,在”故障安全模式“中提供对”故障安全模式“的供应。如果手动键可用于访问机柜,如果它不可操作。“

他说,Ahmadi首先向FDA发送了对FDA的漏洞通知,将该报告发送到DHS ICS-Cert。在与ICS-Cert和Carefusion沟通的同时,Ahmadi表示,他印象深刻的是,无忧无虑 - 现在BD - “没有否认任何存在的漏洞,并且还提供了所有受影响的系统,自愿用于咨询。”

Ahmadi表示,重要的是要注意“问题在于第三方包裹,我们在过去几年中讲道。今天开发的高达90%的软件是第三方。“

在七个第三方软件包中存在1,418个错误,包括Microsoft Windows XP,Sybase SQL Anywhere 9,Symantec Antivirus 9和Symantec PcAnywhere 10.5。

无理石试图联系受影响的客户,并建议他们升级。否则,ICS-Cert使用遗留操作系统的客户的建议缓解列表。

焦点图片

- · 2017年北欧CIO的首要任务

- · 一支聊天军队将接管Facebook。这就是为什么。

- · 作为数字转型的一部分,伦敦医院签署ATOS交易

- · UKTECH50采访:Arm Holdings Ceo Simon Segars

- · IT员工在标志性健康斗争,以保存工作

- · Blackberry Bangs最终钉在棺材中,让戴迪斯武装你

- · 阿布扎比证券交易所使用BlockChain进行电子投票

- · Metro Fiber Dig Backs New Newcastle DatacentRe Build

- · 这一切都是关于搜索的:AppDirect Ponies Up并收购XENDO

- · 雀巢选择Telefónica为咖啡机构建IoT